Come recuperare file criptati da virus Cryptolocker e TeslaCrypt

Il virus che cripta i file (nelle sue molteplici varianti come Cryptolocker, TeslaCrypt e CTB-Locker) è ancora un grosso problema, le soluzioni per recuperare tutti i file criptati con estensione .pec .encrypted .enc .crypted .abc .aaa .ccc .ecc .exx .ezz .vvv .zzz .xxx .ttt .micro .locky .zzzzz .zepto .odin .locked .mp3 .notepad .__airacropencrypted .fun .crypt .cryp1 .crypz .cerber .cerber2 .cerber3 .dharma . wallet .enc e Lock. esistono, ma talvolta non sono semplici da mettere in atto. Decriptare foto, documenti, fogli di calcolo o intere cartelle è un’operazione delicata e se effettuata da persone inesperte può causare ulteriori danni al vostro patrimonio tecnologico.

[bsf-info-box icon=”Defaults-exclamation-circle” icon_size=”32″ icon_color=”#336699″ icon_animation=”bounceIn” title=”Effettua una copia esatta del tuo hard disk prima di tentare il recupero dei file!”][/bsf-info-box]

[bsf-info-box icon=”Defaults-exclamation-circle” icon_size=”32″ icon_color=”#336699″ icon_animation=”bounceIn” title=”Effettua una copia esatta del tuo hard disk prima di tentare il recupero dei file!”][/bsf-info-box]Virus come CTB-Locker, Cryptolocker, TeslaCrypt , Cerber e CryptXXX sono sempre più diffusi e pagare il riscatto del ransomware non è un’opzione da tenere in considerazione. La vera soluzione resta la prevenzione, ma se ormai è troppo tardi procediamo con l’analisi di come è possibile decriptare e recuperare i dati.

Recuperare i file criptati con le Shadow Copy

A partire da Windows XP Service Pack 1, Microsoft ha introdotto la funzione automatica di backup dei file. Queste copie nascoste si chiamano appunto Shadow Copy e l’utility Shadow Explorer ne permette il recupero. Un’alternativa è Shadow Copy Viewer (è necessario installare .NET Framework).

Ti ricordo che queste operazioni sono molto delicate e se hai bisogno di un aiuto sono a disposizione.

Purtroppo alcune versioni dei virus che criptano i file bloccano la funzione di Shadow Copy e quindi è necessario trovare altre soluzioni.

Recuperare e decriptare i file .abc .aaa .ccc .ecc .exx .ezz .vvv .zzz .xxx .ttt

I files con estensione .abc .aaa .ccc .ecc .exx .ezz .vvv .zzz .xxx .ttt sono criptati da un virus che si chiama TeslaCrypt ed utilizza una chiave di cifratura a 2048 bit.

Saranno probabilmente presenti file come Howto_RESTORE_FILES.txt all’interno delle cartelle compromesse.

Il virus cancella le shadow copy ma è possibile utilizzare programmi software come TestDisk o recuva o R-Studio o Photorec per il recupero delle cartelle e il ripristino dei file. Alcuni di questi software sono a pagamento, come al solito vi consiglio di non tentare un download gratuito in quanto il rischio di scaricare dei virus è altissimo.

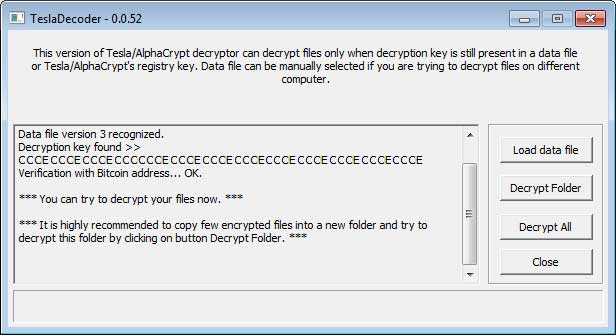

La vera soluzione per recuperare i file criptati con questo virus è TeslaDecoder. Il software cercherà di individuare i files key.dat o storage.bin e le chiavi di registro del ransomware dai quali cercherà di estrarre il codice di cifratura del virus. Se avrà successo, basterà cliccare su Decrypt folder o Decrypt All riuscirà a decriptare i files.

Nelle sue ultime versioni, quelle attualmente più attive, il virus elimina queste chiavi di cifratura e il procedimento potrebbe non funzionare. Se il programma non riesce ad individuare il codice è comunque possibile decriptare i files con estensione .abc .aaa .ccc .ecc .exx .ezz .vvv .zzz .xxx .ttt con un complesso algoritmo di fattorizzazione della chiave AES contenuta all’interno dei file criptati e il successivo utilizzo dei valori recuperati per generare il codice. Questa operazione può risultare difficile e potrebbe necessitare di computer particolarmente potenti, meglio se con sistema operativo Linux, dato che il software è scritto in python. Questa elaborazione può durare molte ore o addirittura giorni.

Recuperare e decriptare i file .encrypted

I file criptati con estensione .encrypted sono stati colpiti da TorrentLocker. Questo tipo di ransoware cancella le shadow copy ma oltre a provare un recupero con i software citati precedentemente è disponibile un programma per recuperare i file con estensione .encrypted: TorrentUnlocker. Questa utility confronta una copia originale del file e una copia criptata di almeno 2,5 Mb, ne esamina la struttura e cerca di estrarre il codice di decriptazione. Se riesce ad effettuare questa operazione è teoricamente possibile un recupero completo.

Recuperare e decriptare i file .crypted

I file criptati con estensione .crypted sono stati vittima del Trojan Nemucod . Questo tipo di virus scarica il ransomware che cripta i file e le foto e lascia la richiesta di riscatto nel file DECRYPT.txt. Esiste un programma per decriptare i file con estensione .crypted: Nemucod Encrypted Decrypter. Questa utility confronta una copia originale del file e una copia criptata e cerca di estrarre il codice di decriptazione. Se riesce ad effettuare questa operazione è teoricamente possibile un recupero completo.

Recuperare e decriptare i file .fun

I file criptati con estensione .fun dal virus Jigsaw Ransomware. Questa variante del virus mostra un’immagine che ritrae Saw l’Enigmista e se il virus viene arrestato o il pc viene riavviato, i file criptati vengono addirittura cancellati. Esiste una soluzione per decriptare i file .fun ed è spiegata in questo articolo.

Recuperare e decriptare i file .micro, .mp3 , .xxx, .ttt e i file criptati e non rinominati

Esiste una soluzione per decriptare i file .micro .mp3 e gli altri ed è spiegata in questo articolo.

Recuperare e decriptare i file .cerber e .cerber2

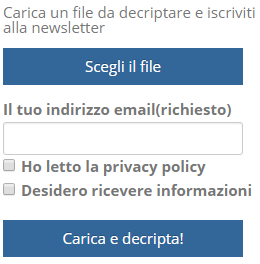

Esisteva una soluzione per decriptare i file .cerber e .cerber2. Caricane uno sul sito di dimensione inferiore a 1 Mb e farò una prova gratuita di recupero, in caso di successo verrai ricontattato.

Recuperare e decriptare i file .pec

Il nuovo virus che cripta i file PEC 2017 è stato sconfitto e i file possono essere recuperati da Dottor Marc.

Nonostante le percentuali di recupero dei file siano variabili non tutto è perduto. I file che non si riescono ad aprire per colpa del malware potrebbero essere ripristinati in futuro grazie a nuove tecniche di decodifica non ancora perfezionate.

Ti consiglio di conservare una copia dei dati criptati su una memoria esterna per tentare un ripristino nelle prossime settimane o nei prossimi mesi. Se vuoi essere avvisato delle novità su questo argomento carica un file nel pannello qui sopra o iscriviti alla newsletter a destra.

Le estensioni dei file criptati dal virus sono molte e il recupero dei file è disponibile per alcune. Sono necessari vari tentativi con software diversi e ore di elaborazione per tentare la decriptazione.

Nuove tecniche vengono scoperte ogni giorno, il mio consiglio è quello di conservare i file criptati su un’unità esterna, come un hard disk portatile o su cd, nell’attesa che in futuro vengano divulgate delle novità in merito.

Ricordati che dopo aver recuperato i file è necessario rimuovere completamente il virus!

Per i più audaci a questo indirizzo è presente un elenco di software che recuperano i file trasformati dal virus.

Le soluzioni spiegate in questo articolo potrebbero anche non funzionare in quanto questo tipo di malware è in continua mutazione. Le aziende che creano i software per la decriptazione stanno lavorando molto per trovare la soluzione a questi problemi, ma ovviamente non possono garantire risultati.

Personalmente non mi assumo alcuna responsabilità in caso di danni dovuti alle soluzioni qui citate, poiché come sempre vi invito a riflettere sul fatto che la soluzione per Cryptolocker e per tutti i virus che criptano i file è una soltanto: la prevenzione.

Comments (86)

Ho messo due file uno .encrypted l’altro originale ma non decrypta nulla. Non mettiamo false speranze in rete.

Grazie

max

Ciao Massimiliano,

sfortunatamente questo tipo di virus continua a cambiare forma e spesso le soluzioni che potevano funzionare per le prime versioni potrebbero non essere efficaci per le mutazioni più recenti.

Nell’articolo si dice “Se riesce ad effettuare questa operazione è teoricamente possibile un recupero completo”, purtroppo non è un successo garantito.

Ti tengo aggiornato nel caso si trovasse una soluzione anche per le nuove infezioni.

Grazie e buona fortuna.

CONSIGLIO PER RECUPERARE DATI CRIPTATI da Hard Disk infettati da ransomware (tipo Crypt0l0cker, e sim) – dopo eliminazione del virus con opportuno antivirus.

Siccome il virus è un programma che cripta i file ed elimina i file originali, i file originali, pur non essendo più visibili, rimangono comunque fisicamente sull’hard disk almeno fino a che non vengono sovrascritti da nuovi file. Si può dunque procedere come segue:

– Punto 1 – IMPORTANTISSIMO: NON UTILIZZARE L’HARD DISK per salvare file onde evitare di sovrascrivere i file cancellati

– Punto 2: procurare un programma tipo Undeleter per recuperare dall’hard disk i file cancellati

– Punto 3: salvare i file recuperati su un altro hard disk (sempre al fine di evitare qualunque sovrascrittura)

N.B. Non è detto che si riescano a recuperare tutti i dati perché può accadere che (soprattutto se lo spazio libero sull’HD è scarso) i file criptati siano già loro stessi andati a sovrascrivere file originali.

Confermo che cambiare il supporto dove sono salvati i file è una buona scelta. La sovrascrittura potrebbe compromettere anche le tracce lasciate dai file in precedenza.

Con i software di recupero a volte è possibile recuperare i file, ma è necessario sapere che c’è il rischio compromettere l’intero disco se vengono eseguite queste operazioni senza cognizione di causa.

Grazie per il contributo!

Scusami Enrico , non avevo letto bene Se riesce ad effettuare questa operazione è “teoricamente” possibile un recupero completo” Ho scritto così perchè anche io mi metto a disposizione come ho già fatto per .vvv siccome come tu sicuramente sai è pieno di disinformazione e avvolte dispiace illudere .

Chiedo di nuovo scusa .

Se ho novità non tarderò ad informarti sono attivo su questo argomento

Sono d’accordo con te: è necessario contattare persone fidate e competenti per affrontare nel modo giusto queste situazioni.

Grazie e buona serata.

ciao anch’io sono stato attaccato all’improvviso l’11 febbraio 2016 non so come, e gran parte dei files jpg-xls-odt-txt del pc (windows xp) sono stati bloccti con estensione mp3. ho tolto l’eseguibile-virus e tutti i file di istruzioni-ricatto, e ripristinato gran parte di tali file, tranne un un circa dieci per cento che ho messo da parte, per cui non ho piu un file originale e quello relativo criptato (in mp3) per fare il confronto euristico. spero che ci sia una soluzione per il recupero, ma le grandi aziende informatiche e lo stesso stato (polizia postale) dovrebbero aiutare i cittadini nel risolvere questi problemi che rappresentano una incursione penale e fornire strumenti per il reupero delle refurtiva (beni digitali rubati). ciao enzo

ho messo da parte tre file txt creati dal virus che contengono una serie di numeri forse la chiave pubblica sul mio sistema?

Ciao Enzo,

innanzitutto mi dispiace che ti sia capitata questa sventura e ti consiglio di pensare ad una soluzione di backup efficace per evitare la perdita di dati in futuro. Aggiungo inoltre che Windows XP non è più supportato da Microsoft ed utilizzare un sistema operativo privo di aggiornamenti di sicurezza recenti espone i dati ad un rischio molto elevato; il mio consiglio è comunque quello di valutare il passaggio ad un sistema operativo più recente, come ad esempio Windows 7, Windows 8 o Windows 10.

Ad oggi non è ancora disponibile una soluzione per decriptare i file .mp3, è comunque consigliato conservare i file nel caso venga resa pubblica una soluzione in futuro. I file .txt che hai conservato purtroppo sono inutilizzabili al fine di recuperare i file criptati.

Hai ragione quando dici che i cittadini, o meglio, gli utenti andrebbero aiutati, ma non credo che sia un compito specifico della Polizia Postale; preferisco pensare che sia necessario da parte di chiunque si approcci alle tecnologie come computer, smartphone e tablet di preoccuparsi dei propri dati e del proprio patrimonio digitale riservandogli le giuste attenzioni e la giusta importanza. Rivolgersi a persone o aziende fidate per mettere al sicuro i propri file e le proprie cartelle è la soluzione migliore.

Buona fortuna!

[…] Tentare un ripristino dei file con le Shadow Copy o il recupero con programmi specifici come spiegato in questo articolo oppure sperare di avere a disposizione uno o più backup dei file […]

[…] cancella le Shadow Copy, ma ti consiglio di provare il recupero con programmi professionali come spiegato in questo articolo ricordandoti in futuro di strutturare la tua rete informatica soprattutto preoccupandoti […]

[…] ancora pochissime. Puoi provare a recuperare i file con alcune tecniche già viste in precedenza in questo articolo, ma la soluzione per i virus come TeslaCrypt e Cryptolocker è sempre la prudenza […]

Salve, il 22/03/2016 sono stato vittima del virus Locky che mi ha criptato e rinominato numerosi file da .doc e .xls in .locky

Esiste un modo per poter decriptare e recuperare i miei file?

Grazie.

Ciao Giuseppe,

attualmente non è possibile recuperare o decriptare i file con estensione .locky

Il mio consiglio è quello di creare una copia dei file criptati e conservarla in attesa e nella speranza che le chiavi di decriptazione vengano rese pubbliche.

Ti tengo aggiornato sugli sviluppi nel caso ce ne fossero prossimamente.

Buona fortuna!

[…] consiglio comunque di provare tutte le tecniche già spiegate in questo articolo su come recuperare i file criptati dai virus Cryptolocker e TeslaCrypt, ma come sempre ti invito anche a riflettere sull’importanza del tuo patrimonio informatico e […]

[…] colpiti sono foto, documenti e tutte le estensioni comuni. Decriptare i file è possibile, come in altri casi, ma è importante agire in fretta perchè questo virus cancella unfile ogni ora che passa, se non […]

Salve Enrico. Possibile che ancora nessuno sia stato in grado di trovare il modo per decriptare i file aventi estensione .micro? Hai novità in merito? Grazie.

Ciao Franco,

purtroppo nessuna novità in merito.

La chiave di cifratura RSA a 2048 bit è praticamente impossibile da trovare per mezzo di tentativi (per semplificare, diciamo che è la stessa cifratura utilizzata dagli istituti bancari), l’unica speranza sta nel fatto che vengano recuperati fisicamente i server di chi ha diffuso questo virus e vengano resi pubblici i codici contenuti all’interno dei loro database.

Ti tengo aggiornato in caso di sviluppi.

Grazie e buona giornata.

Grazie a te Enrico. Ma non si diceva che fosse possibile (teoricamente) poter decriptare i file avendo a disposizione sia degli originali (quindi, salvati in precedenza), che i medesimi criptati dal virus?

Inoltre, avendo io letto da qualche parte che in passato era stato possibile decriptare i file corrotti dal “Teslacrypt” partendo dalla chiave di criptaggio rimasta comunque all’interno del pc attaccato (tanto che nelle ultime versioni del virus, dai suoi creatori è stata impostata l’eliminazione definitiva della chiave di criptaggio dal pc infettato immediatamente dopo l’infezione), ti chiedo: laddove la mail (con allegato) tramite la quale sia stato trasmesso il virus fosse ancora esistente (ad esempio nella web mail), non sarebbe possibile individuarne all’interno la chiave di criptaggio, per poi riuscire a decriptare i file corrotti? Buona giornata.

Questa nuova tipologia di virus si presenta con diverse varianti, che oltre ad essere riconosciute dalle estensioni dei file criptati, differiscono anche nei metodi di criptazione e dalle modalità di recupero delle chiavi.

Le prime versioni (ad esempio quelle che rinominavano i file in .vvv) utilizzavano metodi di criptazioni più facili da individuare (infatti proprio questo sabato ho recuperato più di 10 Gb di foto e filmati ad utente del sito).

In altri casi (alcune versioni dei file .encrypted) era possibile il recupero dei file confrontando copie di file criptati e non, per estrarne il codice.

Proprio in questo articolo sono infatti spiegate le tecniche conosciute per recuperare i file di queste varianti del virus, ove possibile.

Le varianti più recenti, come TeslaCrypt 4.0 ad esempio, sono state “migliorate” dai malintenzionati e, oltre ad usare sistemi di criptazione più avanzati, sfruttano tecniche di invio e recupero della chiave più intelligenti.

Ho fatto molti test su questi virus e recentemente il procedimento sembra essere questo:

– il virus viene scaricato dall’utente sul computer, attraverso un messaggio di posta elettronica fasullo (Equitalia, agenti di riscossione, Vodafone, Poste Italiane..) oppure attraverso un collegamento ad un sito contraffatto su internet;

– Il file eseguibile .exe (spesso con un’icona attendibile o con un’estensione facilmente confondibile tipo pdf.exe) viene avviato e fa in modo di poter essere eseguito ad ogni avvio di Windows.

– Il virus richiede ad un server remoto (quello dei malintenzionati) la chiave di criptazione ed inizia il processo.

La chiave è generata dal server remoto, quindi ad ogni computer infetto corrisponde una sola chiave. Sul server remoto sono verosimilmente presenti tutte le chiavi di criptazione (e quindi di decriptazione).

Purtroppo avere una copia del virus o dell’email infetta non è utile in questi casi, poichè non contiene informazioni utili alla decriptazione dei file.

Restiamo in attesa e speranza che le forze dell’ordine portino a conclusione le indagini che sono in atto e che rendano pubbliche queste informazioni.

Questa spiegazione del procedimento è volutamente semplificata. Dal punto di vista tecnico la faccenda è molto più complessa, trattandosi di processi di crittografia con chiavi pubbliche e private.

In dicembre ho beccato un virus crypolocker che mi ha bloccato tutti i file e cambiato l’estenzione in vvv

Dopo svariati tentativi e dopo avere girato un pò per internet ho contattato Enrico come ultima spiaggia, è per mia fortuna è riuscito a trovare la chiave per decriptare il tutto.

Ho potuto recuperare i files compromessi soprattutto foto della famiglia.

Grazie Enrico !!!

E’ stato un piacere collaborare con te, Diego.

Grazie!

[…] ancora pochissime. Puoi provare a recuperare i file con alcune tecniche già viste in precedenza in questo articolo, ma la soluzione per i virus come TeslaCrypt e Cryptolocker è sempre la prudenza […]

Soluzione per il virus che modifica l’estensione in .locky? Grazie mille

Ciao Antonino,

purtroppo al momento non è ancora disponibile un metodo per decriptare i file con estensione .locky.

Ti consiglio di conservare i file nella speranza che venga resa pubblica prossimamente.

Ti tengo aggiornato in caso di novità.

Grazie a te e buona giornata.

Ancora nulla per i file .locky? Ho girato in lungo ed in largo per il web ma senza cavare un ragno dal buco!

Ciao Raffaele,

purtroppo nessuna novità per ora, se hai già caricato un file sul sito non resta che attendere e sperare in una soluzione in futuro.

Buon pomeriggio.

Ho risolto il problema dei file criptati con estensione .crypt in questo modo :

a) scaricare il programma -free- RannohDecryptor Version 1.9.1.0 da questo link

http://support.kaspersky.com/viruses/utility#rannohdecryptor

b) procurarsi una copia originale di un file criptato (possibilmente il più ampio possibile….più Mb ha meglio è!)

c) lanciare il programma (autonomamente scansiona tutto l’hard disk ed anche i rimovibili)

Nel mio caso il successo ed il ripristino è stato prossimo al 100%, avendo recuperato quasi tutti i 14000 file oggetto di criptazione. I file decriptati avevano le seguenti estensioni

dwg pdf rar zip msi docx xlsx pptx txt ma non credo abbia limitazione nei tipi.

Dal mio punto di vista devo dire che lo staff Kaspersky ha fatto un lavoro eccellente, e sicuramente li onora per la gratuità!

Ottima soluzione!

Bravi i ragazzi di Kaspersky e avanti tutta con i backup per evitare di incappare in altre spiacevoli situazioni.

Grazie mille per il contributo!

Ernesto, ho le tue stesse problematiche…solo che quando indico il file criptato e quello originale mi restituisce “Encrypted file size does not equal to original”. cosa può essere secondo te?

Ciao Luigi,

potrebbe essere un problema dato dal fatto che i due file non sono di uguale dimensione. Ti suggerirei di provare il confronto con un’altra coppia.

Buona giornata.

Buongiorno Enrico e grazie per la risposta. I file sono di uguale dimensione ma sfortunatamente sono file .docx (di piccola dimensione). Oggi proverò con file più grandi (tipo jpeg di qualche mb)…. è brutto sapere che c’è una soluzione ma non riuscirci per qualche dettaglio 🙂

Ciao Luigi,

non demordere e vedrai che ce la farai.. 😉

Confrontare due file con maggiori dimensioni potrebbe essere la soluzione giusta.

Aspettiamo tue notizie!

Sembra che abbia modificato anche le dimensioni dei file…sono costretto a far combaciare esattamente le due dimensioni altrimenti l’errore è sempre quello!

Ciao Luigi,

sembra che questa versione del virus non sia ancora stata affrontata da Kaspersky, quindi al momento il loro programma per decriptare i file non funziona per questa nuova variante.

Ti tengo aggiornato nel caso ci fossero sviluppi.

Buona giornata.

Ciao a tutti, ho un hard disk infettato con virus con estensione .ecrypted, ho provato la procedura con torrent unclocker, ed il programma trova anche la chiave e avvia la decrittazione il problema e che tutti i file che rigenera sono illegibili, qualcuno può darmi qualche consiglio in merito?

Ciao Ferdinando,

se i file hanno estensione .encrypted è possibile tentare un recupero, ma è necessario confrontare una coppia dello stesso file, uno originale e l’altro criptato di almeno 2,5 Mb, per tentare qualche tecnica di recupero.

Nel frattempo ti consiglio di conservare l’hard disk e di non eliminare tutto, poichè in futuro, si spera, potrebbe essere possibile ripristinare i file.

Buona fortuna!

ciao Enrico ho contratto anche io il virus sul mio pc, l’estensione dei file criptati e .crypt come posso fare per recuperare i file ?

la soluzione di Ernesto non funziona nel mio caso.

Attendo tue notizie grazie

utilizzando il metodo di Ernesto mi appare la seguente scritta

The decription of file encrypted by this variant of Troyan Ransom.Win32.CryptXXX is not supported

quando sarà possibile de criptare?

Intanto i file per ora se li lascio li e non succede nulla no?

Ciao Luca,

per il momento sembra non essere ancora possibile recuperare i file della tua variante del virus, se vuoi caricare un file sul sito proverò anche altre tecniche. I file .crypt all’interno delle cartelle sono innocui, ma ti consiglio di valutare l’idea di conservarli su un disco separato e di sistemare definitivamente il computer che è stato attaccato. Sarebbe indicato salvare i file e le impostazioni importanti, formattare e reinstallare il sistema operativo, munirsi di un buon antivirus e dotarsi di una buona strategia di backup dei file.

Ti tengo aggiornato sugli sviluppi e resto a disposizione in caso di necessità.

Buongiorno, ieri la mia compagna è incappata nel virus cryp1 (ha rinominato tutti i file) con questa estensione.. non ho una copia di essi.

Esiste un metodo per poterli recuperare?

Il virus penso di averlo già debellato; quindi pensavo di salvare le cose che più mi interessano su un paio di dvd e formattare. Così da poter sperare un giorno di recuperare tutto.

Quello che mi viene in mente è che formattando potrei andare a cancellare i veri file che magari sono nascosti da qualche parte..

Grazie

Alessio

Buongiorno Alessio,

l’idea di salvare i file su dei DVD è giusta e, seppur moderando le speranze di recupero in futuro, magari un giorno sarà possibile il recupero dei file attraverso qualche programma di decriptazione.

Per sapere quali file è necessario salvare è fondamentale riconoscere dove i file sono memorizzati e cercare di fare un elenco completo ed esaustivo delle attività che li coinvolgono. Le consiglio di cercare tutte le immagini, i documenti, eventuali salvataggi di videogiochi o database dei software installati. I file da verificare sono tutti quelli con estensione .jpg. -pdf, .doc, .docx, .xls, .xlsx, .mdb, .zip.. ma questo elenco varia da persona a persona.

Se ha bisogno di ulteriori informazioni non esiti a contattarmi attraverso il modulo apposito.

Le ricordo di valutare una buona strategia di backup dei dati per il futuro.

Buona fortuna.

Ciao Enrico

ho provato a caricare un file sul tuo sito ma non me lo fa caricare.

quindi tu consigli di prendere tutti i file spostarli su un hard disk esterno o chiavetta, formattare e reinstallare tutto quanto ?

grazie a presto

Ciao Luca,

ho risolto il problema del caricamento dei file. L’idea di salvare i file su un hard disk esterno o chiavetta USB in attesa di un’eventuale soluzione è giusta.

Resto a disposizione,

buona giornata.

Ciao Enrico,

ho visto che hai risolto il problema del caricamento, infatti ieri sono riuscito a caricare un file,lo avevi ricevuto?

Grazie ancora per la tua disponibilità!

a presto

Ciao Luca,

ho ricevuto il file. Ti tengo aggiornato in caso di novità sulla decriptazione di questa tipologia, per ora non ci sono soluzioni conosciute.

Grazie e buona giornata.

Ad oggi non ho ancora una soluzione per decriptare i file ccc il virus ha contamianato foto ,documenti tutti i file ,qualcuno conosce un modo per poterli recuperare ?

Grazie buona giornata.

Salve,

la invito a caricare un file ccc nell’apposito pannello, verrà ricontattato al più presto.

Grazie e buona serata.

Ciao a tutti, volevo condividere con voi la mia riuscita, dopo aver eliminato il virus mantenendo il pc offline, ho istallato sul pc ShadowExplorer e ho cercato la cartella che a me appariva criptata, l’ho trovata senza problemi nè criptaggio e l’ho esportata sul pc. ora i file contenuti risultano effettivamente file non compromessi e li riesco ad aprire. Grazie dell’aiuto e del supporto, in bocca al lupo a tutti, non demordete!!

Grazie a te!

Buona giornata.

ah dimenticavo, l’estensione dei file era .encrypted prima di riuscire a recuperarli!

Ottimo! Questo è uno dei metodi funzionanti per recuperare i file .encrypted …Bel lavoro!

Ciao Enrico

Il pc di mia moglie è stato colpito da virus di tipo crypz so che al momento non esiste una soluzione adeguata per la decriptatura

Vorrei porle alcune domande:

Vorrei portare su HD esterno i vari file criptati

Una volta reinstallato il tutto posso reinserirlo in un secondo momento per provare a decriptare oppure rischio di riprendere il virus?

Sono recuperabili i file criptati?

Ciao e buona giornata

Marco

Ciao Marco,

per ora non è possibile decriptare i file .crypz, purtroppo.

Copiare i dati su un disco esterno è una buona pratica, ma ti consiglio di effettuare una scansione con un buon antivirus quando ricollegherai il disco al PC.

Buona giornata!

ciao enrico anche io ho riscontrato questo virus .crypz purtroppo, cosa mi consigli di fare sono dati importanti quindi devo recuperarli, cosa faccio? buona giornata e grazie

Ciao Bruno,

purtroppo per ora non ci sono soluzioni per i file .crypz, ti consiglio di salvarli su un disco esterno e attendere eventuali novità su questa versione del virus.

Buona fortuna!

Buonasera,

aprendo la cartella documenti, mi sono accorta che tutti i files sono stati criptati e hanno un’estensione .lock.

Non mi intendo molto di pc ed è la prima volta che mi succede (in realtà non sono neppure cosa sia successo).

Vorrei sapere se c’è la possibilità di ripristinare tutti i files, foto, ecc…

Grazie per l’aiuto

Claudia

Salve Claudia,

probabilmente il computer è stato infettato da un virus arrivato via email.

Purtroppo i file non sono attualmente recuperabili, ma è buona norma conservarli nel caso in cui una soluzione venga resa nota in futuro. Per essere avvisata in caso di novità le consiglio di caricare un file criptato qui sul sito.

Le consiglio inoltre di valutare un buon antivirus per il suo pc e una buona strategia di salvataggio dei dati, in modo da evitare queste spiacevoli situazioni in futuro.

Buona giornata.

[…] Come recuperare file criptati da virus Cryptolocker e TeslaCrypt […]

[…] Come recuperare file criptati da virus Cryptolocker e TeslaCrypt […]

per i file .zepto quale programma si potrebbe usare? ammesso che esista ovviamente 🙁

complimenti per la guida intanto

Ciao Jacopo,

per ora purtroppo è possibile tentare il recupero dei file zepto solamente attraverso vecchi backup o con i software professionali di disaster recovery. Se hai caricato un file e ti sei iscritto alla newsletter, appena ci saranno novità, verrai avvisato.

Ovviamente ti ricordo l’importanza di avere a disposizione un buon sistema di salvataggio dei dati e un buon antivirus.

Grazie e buona serata.

Buonasera Marco,

giusto stasera mi sono accorta che sul mio portatile nelle cartelle aperte c’erano alcuni file chiamati “decrypt_files” per cui ho pensato subito a Cryptolocker. Non avendo esperienza su questo tipo di virus ho comunque spento immediatamente il pc (in realtà il virus probabilmente ha lavorato per diverso tempo nella giornata di ieri quando probabilmente ho aperto per sbaglio qualche file “strano”) e smontato l’hard disk. La mia domanda è quindi la seguente: se collego il disco ad un altro pc (tramite adattatore SATA-usb) rischio di infettare anche il pc a cui lo collego??

Ti ringrazio anticipatamente se vorrai rispondermi!

Salve Carola,

se il disco esterno contiene solo i file criptati e non il virus stesso, dovresti essere al sicuro nel collegarlo.

Io consiglierei comunque di collegarlo ad una macchina Linux priva di file importanti e di verificare bene la situazione.

Buona fortuna!

Buongiorno Enrico ho 3 HD intasati dal Virus Ransomware Cerber… ha criptato tutti file JPG, PDF, Tiff e mp3 trasformandoli con estensione “.cerber”… esiste un software per decriptarli? Grazie!

Salve Adriano,

per ora non sono disponibili soluzioni per decriptare i file .cerber, ma le consiglio di caricarne una copia sul sito e verrà avvisato in caso di novità in merito.

Grazie e buona giornata.

[…] Come recuperare file criptati da virus Cryptolocker e TeslaCrypt […]

Ciao, purtroppo anch’io sono stato vittima di ZEPTO. Ho letto il messaggio di Jacopo dell 22 luglio e mi ha assalito un brivido. Ho già tentato di recuperare i file tramite software di reupero, ma i file che mi interessano sono dei .dbf di qualche mega, che vengono aggiornati giornalmente, ma tutti i file recuperati, che risultano .dbf, sono diventati di centinaia di mega e se li apro sono solo “geroglifici egiziani”. Inutilizzabili. Vorrei chiederti, per il futuro, se eseguo una copia compressa dei dati e gli cambio l’estensione tipo “zip” la riscrivo in “zorro” in caso di attacco il file compresso non dovrebbe essere criptata perchè ha un’estensione non identificabile, giusto?

Ciao Filiberto,

confermo che per ora i file .zepto non sono recuperabili.

L’idea di rinominare l’estensione dei file compressi purtroppo potrebbe essere inutile. Seppure sia vero che alcune versioni di questi virus cercano di colpire solo alcune tipologie di file, questa soluzione non copre le altre eventuali minacce di questo tipo. Il mio consiglio è quello di valutare un buon sistema di backup e di effettuare le necessarie procedure di salvataggio e ripristino per verificare che tutto funzioni correttamente.

Il salvataggio sicuro dei file e un approccio attento alle email in arrivo sono l’unica soluzione sicura per evitare di trovarsi con tutti i file criptati o eliminati.

Grazie per il contatto e… Buona fortuna!

[…] Come recuperare file criptati da virus Cryptolocker e TeslaCrypt […]

Ciao , buongiorno

sono stato vittima del virus cryptolocker e come da te indicato ho provato a eseguire l’operazione con TorrentUnlocker. Ora i file sono stati decriptati ed è stata creata una copia con la loro estensione originale , ma non si riesce comunque ad aprirli in quanto mi dice che potrebbero essere danneggiati. Mi puoi aiutare?

Grazie

Salve Marco,

le consiglio di caricare un file sul sito e le farò sapere ulteriori informazioni in merito.

Grazie e buona giornata.

ciao,premetto che sono veramente inesperta,

mi ha infettato il virus cryptolocker cambiando i file in enc

ho utilizzato shadowex…e li ho ripristinato i file piu importanti sullo stesso pc

poi con antivirus ho cancellato minacce e tutti i file che erano stati modificati su pc.

credi che ilmio problema sia risolto o devo cmq formattare?

grazie cmq gia recuperare le foto dei mie bimbi di cui non avevo altra traccia e un anno di inventari di magazzino mi è sembrato un miracolo

Ciao Maddalena,

sono molto contento che sei riuscita a recuperare tutti i file importanti.

Per quanto riguarda il pc il mio consiglio è quello di salvare i dati e formattare, per togliere ogni dubbio. Ci tengo a ricordarti che per essere veramente sicura al 100% dovresti valutare l’acquisto di un buon antivirus, un buon programma e un supporto fisico per il backup dei file e prestare molta attenzione alle email sospette nelle cartelle di posta elettronica.

Grazie per il contatto e.. in bocca al lupo!

salve io ho preso un virus che non riesco a capire come si chiama anzi i file che mi ha istallato sono _README_ i quali ho cancellato, ma mi ha trasformato tutti i file office, foto e video in un formato .99AF ho cancellato il virus ma non riesco a decriptare i file qualcuno può aiutarmi le sto provando tutteeeeeee grazie cmq per la decripta mi chiedeva 500 dollari

Salve Pasquale,

le consiglio di caricare un file criptato sul sito in modo da verificarne il recupero.

Grazie e buona serata.

Buongiorno,

il nostro pc è stato infettato “con il virus Crypt0L0cker ”

volevo sapere se si può trovare una soluzione per decriptare dati

Salve,

il recupero ha buone probabilità di successo. Carichi pure un file sul sito e la richiesta di riscatto da parte del virus per una valutazione più approfondita.

Grazie e buon pomeriggio.

Ciao! Ho trovato sul mio hard disk esterno un file excelimportante per il mio lavoro con il nome .~lock.nome file.xlsx#. La dimensione è molto diminuita… pensi che potrei recuperarlo?

Grazie!!!

Ciao Monica,

il file che hai indicato è un file di lock, non un file criptato.

In parole semplici, quando hai aperto il file nome file.xlsx il sistema operativo ha creato il file nome .~lock.nome file.xlsx# che è un file temporaneo.

Quando il file originale viene chiuso, questo file viene eliminato. Nel tuo caso non è possibile recuperare il file originale partendo da questo .~lock.nome file.xlsx#, purtroppo.

Buona fortuna e buona giornata.

La mia è una domanda semplice semplice, visto che non sono abbastanza esperta da poter dare dettagli tecnici.

Credo che il mio computer sia stato infettato da uno di questi virus, appena mi è apparsa una schermata nella quale ho intravisto le parole “eliminati i file” ho staccato l’alimentazione per far spegnere il computer, d’impulso ho agito così.

Non l’ho ancora riacceso e non so cosa sia successo. Come devo procedere?

Salve,

il mio consiglio è di non riaccendere il pc infetto e di affidarlo alle mani di un esperto del settore. Avviare nuovamente il computer potrebbe portare ad una seconda cifratura dei file e quindi ad un notevole abbassamento delle probabilità di recupero.

Il modo giusto per affrontare questa problematica è quello di scollegare il disco fisso della macchina e effettuarne una copia, per sicurezza. Dopodichè provare ad analizzare il contenuto del disco su una seconda macchina, in modo da poter verificare i danni subiti senza avviare il sistema operativo e il virus.

Spero di poterle essere stato utile, resto eventualmente a disposizione,

buona fortuna!

Buongiorno Enrico, ho tutti i file nelle cartelle con estesione .sea credo sia un cryptolocker, vi ho mandato 2 file x verifica. Attendo Vostre info grazie!

Salve Paolo,

purtroppo al momento non è possibile recuperare questi file, ma continueremo ad analizzarli e verrà avvisato se una soluzione verrà trovata.

Le consiglio di contattare il nostro laboratorio tecnologico per approfondire le tematiche riguardanti la sicurezza informatica e il salvataggio dei file. https://www.dottormarc.it

Grazie e buon pomeriggio

Buonasera, sono stato colpito da questo criptolocker: XHVTFZ-DECRYPT.txt

(entrato da torrent)

vi domandavo se attualmente ci sono soluzioni?

ps. il pc è windows 10, notebook nuovo praticamente ha solo pochi files, 1/10o più di memoria utilizzata. ma devo salvare una cartella salvata proprio ieri.

Ciao Luca,

ti consigliamo di caricare un file criptato e la richiesta di riscatto qui:

https://www.dottormarc.it/servizi/recuperare-file-criptati-fai-analizzare-file-dagli-esperti-un-consulto-gratuito/

Grazie e buona giornata

Un mio cliente si è ritrovato tutti i files pdf rinominati in nomefile_pdf.obgwy. lo stesso per i files word (…._docx.obgwy) e per i file jpg (……_jpg.obgwy).

lui dice di non aver ricevuto nessuna richiesta di riscatto.

secondo voi è opera di un cryptolocker?