Virus e file criptati? TeslaCrypt 4.0, xxx-HELP-xxx, RECOVER .html

TeslaCrypt 4.0 è l’ultimo aggiornamento, il virus ora cripta i file e non cambia l’estensione. Il file xxx-HELP-xxx oppure RECOVER contiene le indicazioni per il riscatto. Dalle prime analisi emerge che questa versione di TeslaCrypt (erede del più conosciuto Cryptolocker) è stata resa più pericolosa; ora il virus è in grado di criptare i file più grandi di 4 Gb e non aggiunge estensioni ai file in modo da non essere facilmente riconoscibile.

Quando il virus comincia a criptare i file, crea una nuova connessione verso i server protetti dei criminali informatici che l’hanno diffuso ed invia un messaggio criptato in POST. Una delle variabili inserite nel messaggio è proprio la versione del ransomware, TeslaCrypt 4.0

Ecco un esempio di richiesta decriptata:

Sub=Ping&dh=[PublicKeyRandom1_octet|AES_PrivateKeyMaster]&addr=[indirizzo_bitcoin]&size=0&version=4.0&OS=[build_id]&ID=[?]&inst_id=[id_vittima]Un mio grosso cliente è stato vittima di questa versione e dopo un’analisi del traffico internet attraverso i file di log del proxy, abbiamo riscontrato un traffico insolito verso il dominio corromputenaznaczac.hackneyretro.com , probabile punto di appoggio delle chiavi di cifratura.

In questo caso sembra che il virus non sia arrivato via email o PEC, ma sia stata utilizzata una vulnerabilità di Flash attraverso la visualizzazione di alcuni banner pubblicitari opportunamente modificati. Questo fenomeno, detto malvertising, è in rapida diffusione.

Il mio consiglio per evitare di incappare in spiacevoli sorprese, come virus e ransomware, è quello di disabilitare la tecnologia Flash nel proprio browser.

In questa variante gli sviluppatori hanno risolto dei bug che impedivano la criptazione dei file più grandi di 4 Gb e cambiato il nome della nota di riscatto in

- RECOVER[5 caratteri casuali].html

- RECOVER[5 caratteri casuali].png

- RECOVER[5 caratteri casuali].txt

Il file RECOVER e i caratteri casuali aggiunti rendono questi file unici e la ricerca di informazioni è più difficile.

Recentemente i file con la richiesta di riscatto hanno assunto le forme più disparate, tra le quali:

- xxx-HELP-xxx[5 caratteri casuali].html

- xxx-HELP-xxx[5 caratteri casuali].png

- xxx-HELP-xxx[5 caratteri casuali].txt

Il file xxx-HELP-xxx e i caratteri casuali aggiunti rendono questi file unici e la ricerca di informazioni è più difficile.

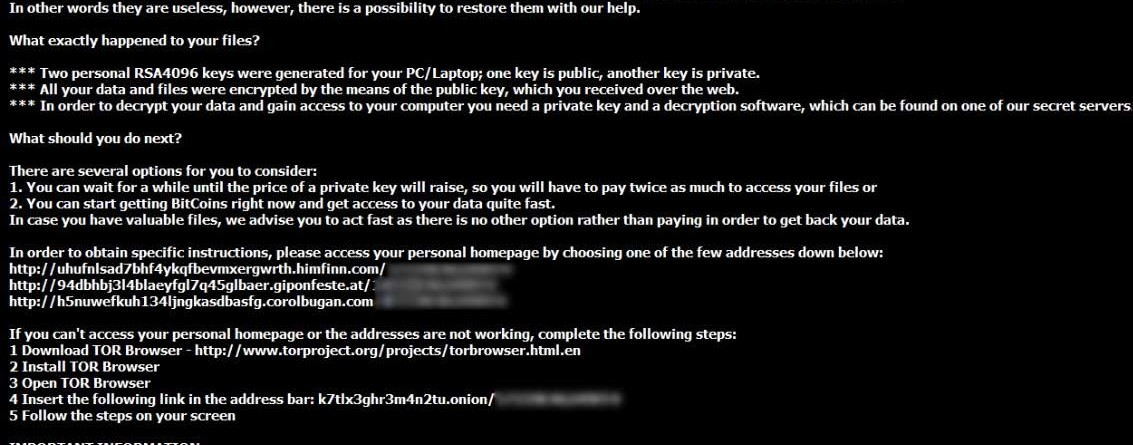

La mancanza di estensioni riconoscibili come in altri casi, rende difficile la ricerca di nuove informazioni da parte della vittima. Ad oggi l’unico modo per trovare delle informazioni sui file criptati è cercare stringhe di testo contenute nella nota di riscatto:

NOT YOUR LANGUAGE? USE https://translate.google.com

What’s the matter with your files?

Your data was secured using a strong encryption with RSA4096.

Use the link down below to find additional information on the encryption keys using RSA4096:https://en.wikipedia.org/wiki/RSA_(cryptosystem)

RECOVER .html e caratteri casuali

Approfondendo dal punto di vista tecnico, ecco un elenco dei file relativi al virus:

%UserProfile%\Desktop\RECOVER[5 caratteri casuali].html

%UserProfile%\Desktop\RECOVER[5 caratteri casuali].png

%UserProfile%\Desktop\RECOVER[5 caratteri casuali].txt

%UserProfile%\Documenti\[caratteri casuali].exe

%UserProfile%\Documenti\recover_file.txt

E le chiavi di registro:

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\_[caratteri casuali] C:\Windows\SYSTEM32\CMD.EXE /C START %UserProfile%\Documents\[caratteri casuali].exe

HKCU\Software\

HKCU\Software\\dataxxx-HELP-xxx .html e caratteri casuali

Approfondendo dal punto di vista tecnico, ecco un elenco dei file relativi al virus:

%UserProfile%\Desktop\xxx-HELP-xxx[5 caratteri casuali].html

%UserProfile%\Desktop\xxx-HELP-xxx[5 caratteri casuali].png

%UserProfile%\Desktop\xxx-HELP-xxx[5 caratteri casuali].txt

%UserProfile%\Documenti\[caratteri casuali].exe

E le chiavi di registro:

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\_[caratteri casuali] C:\Windows\SYSTEM32\CMD.EXE /C START %UserProfile%\Documenti\[caratteri casuali].exe

HKCU\Software\

HKCU\Software\\dataData la recente diffusione di questo virus le informazioni in rete sono ancora pochissime. Puoi provare a recuperare i file con alcune tecniche già viste in precedenza in questo articolo, ma la soluzione per i virus come TeslaCrypt e Cryptolocker è sempre la prudenza nell’utilizzo degli strumenti informatici e la buona strutturazione della propria rete, con sistemi di backup e piani di formazione, per evitare di non riuscire più ad aprire i file a causa di questi virus.

Comments (4)

ciao, non ho capito cosa intendi con le chiavi

HKCU\Software\

HKCU\Software\\data

Ciao,

sono aree del registro dove è possibile trovare alcune anomalie. Non è un dato certo, ma talvolta il virus aggiunge qualche chiave anche in queste posizioni. Ovviamente eventuali chiavi sospette non sfuggiranno ad un occhio esperto.

Le modifiche più frequenti sono sempre nella chiave “Run”. Attraverso Start -> Esegui -> msconfig è comunque possibile visualizzare quali processi vengono avviati all’accensione del computer.

Buona fortuna.

Come posso recuperare i miei file se mi è arrivato un virus del tipo:

+-xxx-HELP-xxx-+emeny-+.html

+-xxx-HELP-xxx-+emeny-+.png

+-xxx-HELP-xxx-+emeny-+.txt

(questi sono i 3 file che mi ritrovo in ogni cartella documenti)

Ciao Cristiana,

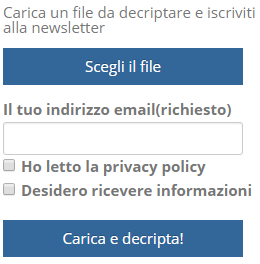

sarebbe interessante conoscere l’estensione applicata dal virus ai file criptati. In ogni caso ti consiglio di caricare un file sul sito per essere avvisata in caso di novità.

Buon pomeriggio.