La cybersecurity per il risparmio energetico ed economico

Il progresso tecnologico e la nascita delle sale server

Con la forte accelerazione in ambito digitale, spinta dalla rivoluzione informatica iniziata alla fine del secolo scorso, le aziende si sono dotate di strumenti tecnologici, dispositivi, server e computer per trarre un vantaggio dalle opportunità offerte dai nuovi approcci all’elaborazione dei dati.

Gli ultimi vent’anni sono stati caratterizzati da una corsa all’acquisto che ha inevitabilmente portato alla creazione di datacenter privati all’interno di ogni organizzazione. I datacenter, più comunemente chiamati sale server, ospitano i server aziendali e tutti gli apparati tecnologici che permettono la fruizione dei servizi e lo scambio di dati attraverso la rete informatica.

La questione energetica: accendere e raffreddare

Il costante aumento della densità di apparati e dei conseguenti carichi termici da smaltire nei datacenter raramente è stato gestito attraverso un processo di progettazione dell’efficienza energetica.

Nel corso degli anni la frenesia lavorativa e l’approccio disorganizzato alla strutturazione tecnologica ha portato inevitabilmente all’abuso di installazione di apparati informatici in risposta alle nuove esigenze operative. L’acquisto di server è seguito dal montaggio nell’armadio dati, spesso senza una corretta organizzazione dei cablaggi, e all’accensione del dispositivo.

Ogni apparato tecnologico comporta un maggior carico di consumo elettrico e una proporzionale emanazione di calore che dal punto di vista termico deve essere compensata con l’installazione di unità di raffreddamento dell’aria.

La densità e la complessità dei cablaggi complica ulteriormente la situazione, impedendo spesso la corretta aerazione dei dispositivi che sono costretti ad aumentare la richiesta di energia elettrica e portando di conseguenza ad un ulteriore sforzo per contrastare le alte temperature.

La questione informatica: produrre e proteggere

Ogni azienda per svolgere la propria attività crea ed elabora una grande quantità di dati attraverso i sistemi informatici. Questa produzione di informazioni richiede con il passare del tempo sempre più risorse per il salvataggio e l’organizzazione dei dati. Per questo motivo la sicurezza dei dati memorizzati e comunicati tramite le infrastrutture informatiche è diventato un tema di grande attualità, sia dal punto di vista della privacy che della protezione dei dati importanti.

Gli attacchi informatici che un’impresa si trova a dover fronteggiare sono tipicamente perpetrati da soggetti molto diversi, come molteplici possono essere finalità di un attacco.

Tipicamente sono riconducibili a tre macro-obiettivi, descritti in tabella.

Dalle recenti ricerche in ambito di sicurezza informatica è sempre più delineata una caratteristica comune: i criminali informatici scelgono le loro vittime in base alla facilità di accesso alle loro strutture tecnologiche. Tipicamente gli attaccanti riconoscono gli ostacoli imposti dalle misure di sicurezza e perdono interesse davanti a target che non offrono molteplici punti di accesso. La loro attenzione si sposta verso le organizzazioni che hanno una più alta concentrazione di sistemi informatici eterogenei e datati, ancor più se amministrati con una politica debole e non organizzata nella gestione dell’infrastruttura.

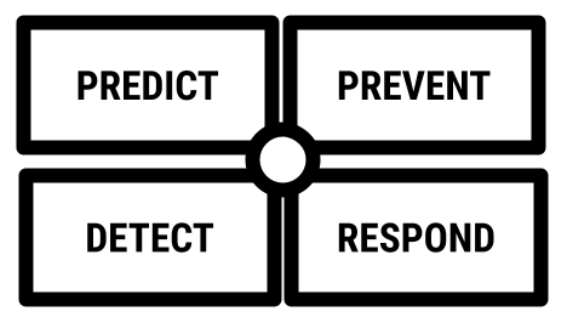

Per contrastare le minacce provenienti dalle fonti più disparate e più remote devono essere messe in atto delle attività di cybersecurity.

La cybersecurity è intesa come l’insieme di strumenti, procedure e sistemi che consente a una entità (ad esempio, una nazione, una organizzazione, un cittadino) la protezione dei propri asset fisici e della confidenzialità, integrità e disponibilità delle proprie informazioni attraverso un’attività di prevenzione, rilevazione e risposta agli attacchi provenienti dal cyberspazio.

Per rispondere alle minacce di natura informatica, le aziende sono chiamate a mettere in atto un insieme di processi, risorse e adeguati meccanismi di governance che consentano di garantire un adeguato livello di sicurezza.

Le attività previste comprendono ad esempio:

- Le risk analysis

- L’identificazione delle contromisure adeguate

- Il monitoraggio e miglioramento continuo

- La sensibilizzazione e formazione degli utenti

- La definizione di policy e linee guida

La contromisura principale: riduzione della superficie di attacco

La prima contromisura tecnica attiva per minimizzare il rischio informatico è la riduzione della superficie di attacco, cioè l’insieme di tutte le risorse in cui un utente malintenzionato potrebbe tentare l’accesso. Ridurre la superficie di attacco significa proteggere il patrimonio informatico, lasciando agli utenti malintenzionati il minor numero di alternative per l’esecuzione degli attacchi.

La riduzione della superficie di attacco è un percorso che viene opportunamente organizzato e pianificato nelle attività con l’intento di concentrare i servizi necessari all’operatività aziendale riducendo i punti di accesso utente e l’esposizione di informazioni non necessarie.

Il primo passo: meno server, più servizi

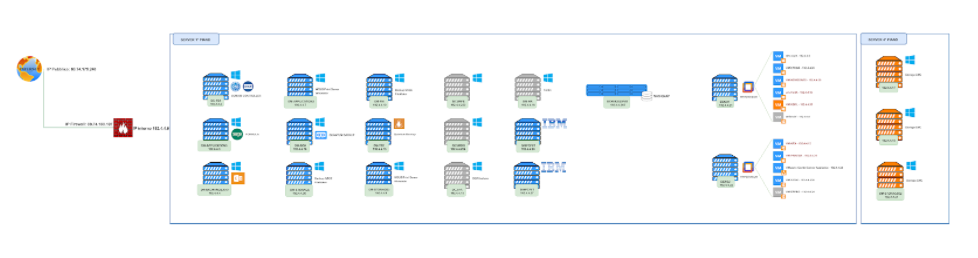

In seguito ad un’analisi approfondita della rete aziendale è possibile identificare eventuali combinazioni di hardware e software che nel corso degli anni possono essere diventate obsolete o non necessarie.

Contestualmente è possibile valutare una riorganizzazione della struttura informatica, anche in virtù del fatto che il progresso tecnologico permette di usufruire di prestazioni migliori con minori esigenze in termini di risorse.

Questo percorso virtuoso porta alla concentrazione di più servizi all’interno di uno stesso dispositivo tecnologico attraverso la virtualizzazione e all’eventuale dismissione di computer e server non più necessari.

Il vantaggio aziendale: più sicurezza e stop agli sprechi

La necessità di proteggere i dati aziendali e le informazioni riservate, in rispetto delle normative di legge vigenti, pone l’organizzazione davanti all’obbligo di affrontare un percorso di approfondimento delle tematiche relative alla sicurezza informatica sia dal punto di vista tecnico che da quello culturale.

E’ necessario cogliere ora l’opportunità di regolamentare i processi interni, migliorare l’approccio tecnologico e, attraverso la riduzione della superficie di attacco e la dismissione delle tecnologie obsolete, ottenere un risparmio economico che permette un ritorno dell’investimento in tempi brevissimi.

Applicare tutte le corrette politiche di CYBER SECURITY permette di ottenere un RISPARMIO ENERGETICO che equivale ad un INVESTIMENTO ECONOMICO EFFICACE.

Il futuro: il cloud ibrido

Il percorso di ottimizzazione della sicurezza informatica, delle risorse energetiche e degli investimenti economici prosegue con la valutazione di una migrazione di alcuni servizi al cloud computing.

Se realizzato con le opportune metodologie, il cloud offre vantaggi strategici alle organizzazioni e consente di riorganizzare il focus delle risorse, dalla manutenzione all’innovazione.

La replica dei file ospitati in cloud può essere effettuata nella sala server che, svuotata di tutti gli apparati migrati alla nuova soluzione, avrà un impatto energetico ed economico ridotto al minimo.

La soluzione del cloud ibrido permette di migrare solamente i servizi e i dati che vengono utilizzati con frequenza dagli utenti, ma valutando il mantenimento in loco di eventuali archivi di dati particolarmente strutturati o cruciali per l’azienda.

I 5 principali vantaggi del cloud computing sono:

- Flessibilità

Grazie a una solida infrastruttura cloud, la potenza della macchina, sia essa fisica o virtuale, aumenta all’esigenza, senza che l’utente se ne accorga e permettendo prestazioni assolutamente migliori.

Questa maggiore flessibilità, uno dei vantaggi del cloud computing più apprezzati, consente alle imprese di liberare risorse e capacità, umane ed economiche. Inoltre la flessibilità delle prestazioni permette alle imprese di gestire i picchi di traffico senza compromettere l’esperienza utente.

- Diminuzione dei costi relativi all’hardware

Un altro dei vantaggi del cloud computing è quello di consentire alle aziende e alle organizzazioni di accedere alle infrastrutture IT in modo nuovo, prescindendo dal concetto di possesso e di investimento, in quanto diminuiscono i costi relativi all’hardware per il reparto server.

Il Cloud computing può quindi portare grandi vantaggi in termini di risparmio e di efficienza e, su una più alta scala di valore, offrire l’opportunità di innovare prodotti e servizi, tramite modelli scalabili e misurabili che si prestano allo sviluppo di nuove funzionalità.

- Collaborazione

Il fatto di non essere limitati all’hardware porta un vantaggio enorme, ovvero la possibilità di usare applicazioni basate sul cloud ovunque e in qualsiasi momento, a prescindere dal dispositivo (smartphone, tablet o laptop). Tra i vantaggi del cloud computing, infatti, c’è la possibilità di modificare i file in tempo reale e potervi accedere in ogni momento e ovunque nel mondo.

- Protezione e sicurezza dei dati

Imprese di ogni dimensione dovrebbero investire seriamente in strumenti di Disaster recovery, la Cloud Security sta aiutando molte imprese a ragionare su questo aspetto.

La dislocazione geografica dei dati e dei relativi backup aumenta il livello di sicurezza, permettendo ripristini anche in caso di eventuali danni fisici alla sala server.

- Sostenibilità

Mentre i punti sopra rappresentano vantaggi del cloud computing diretti per il business, migrare a un server cloud non è un gesto totalmente egoistico: ci sono ulteriori benefici anche per l’ambiente.

Quando le richieste di risorse di calcolo sono fluttuanti, la capacità dei server aumenta o diminuisce adattandosi all’occasione. Quindi verrà utilizzata solo l’energia necessaria senza sprechi energetici, riducendo l’impronta ecologica aziendale. Implementare il cloud significa adottare soluzioni sostenibili e con il minimo impatto ambientale.

Lascia un commento